Ослепить Sysmon полностью. Манипулируем объектами ETW, чтобы обойти мониторинг

Для подписчиковПолучив доступ к системе, злоумышленник первым делом пытается вывести из строя средства аудита, чтобы как можно дольше оставаться незамеченным. В этой статье я покажу, как атакующий может ослепить средства мониторинга Windows путем манипуляций с подсистемой Event Tracing for Windows (ETW)....

В NuGet обнаружен пакет, возможно, предназначенный для промышленного шпионажа

Специалисты ReversingLabs нашли подозрительный пакет в репозитории NuGet. Исследователи считают, что он был нацелен на пользователей, работающих с инструментами китайской компании, специализирующейся на производстве промышленного и цифрового оборудования....

Фишинговый сервис Darcula предлагает атаки на пользователей Android и iPhone

Новый PhaaS-сервис (Phishing-as-a-Service, «Фишинг-как-услуга») Dracula использует порядка 20 000 доменов для имитации различных брендов и кражи учетных данных у пользователей Android и iPhone в 100 странах мира....

Пользователи Apple страдают от push-бомбинга

Пользователи устройств Apple жалуются на новый тип фишинговых атак, связанных с функцией сброса пароля. Так, на устройства жертв поступают десятки или даже сотни запросов запросов на смену пароля, и пока жертва аккуратно не закроет все эти уведомления, нажав на кнопки «Разрешить» (Allow) или «Не разрешать» (Don’t Allow), девайсом практически невозможно пользоваться....

Американские власти обвиняют KuCoin в отмывании денег

Министерство юстиции США предъявило обвинения международной криптовалютной бирже KuCoin и двум ее основателям в связи с несоблюдением мер по борьбе с отмыванием денег. Якобы благодаря этому платформу могли использовать преступники....

Уязвимость фреймворка Ray используется для взлома серверов

Хакеры активно эксплуатируют уязвимость в опенсорсном ИИ-фреймворке Ray, предупредили исследователи. Этот инструмент обычно используется для разработки и развертывания масштабных приложений на Python, предназначенных для таких задач, как машинное обучение, научные вычисления и обработка данных....

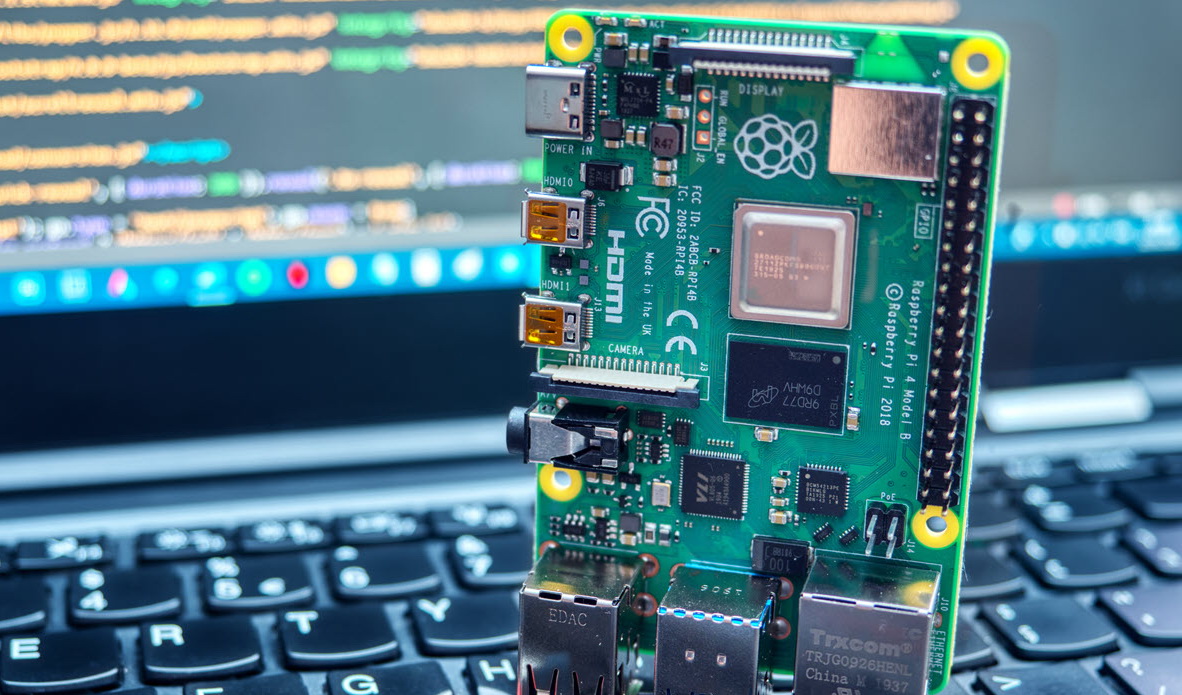

GEOBOX обещает превратить Raspberry Pi в анонимный инструмент для кибератак

В Telegram и даркнете рекламируют ПО для Raspberry Pi под названием GEOBOX, которое обещает превратить одноплатник в настоящий хакерский инструмент для анонимных кибератак. Исследователи компании Resecurity обнаружили GEOBOX в ходе расследования громкой кражи банковских данных, затронувшей неназванную компанию из списка Fortune....

Новая диета для Linux. Загружаем современный Linux, используя минимум памяти

Для подписчиковВ этой статье я покажу, как пересобрать Bodhi Linux 7.0 для снижения требований к оперативной памяти на этапе загрузки в демонстрационном режиме или при установке. При этом функциональность совершенно не пострадает. Ты найдешь здесь два сценария оболочки, с помощью которых сможешь сделать то же самое с другими дистрибутивами, основанными на Ubuntu 22.04 LTS. А в процессе узнаешь много интересного о Linux....

Бесплатные VPN-приложения из Google Play превращают смартфоны пользователей в прокси

Специалисты компании HUMAN Security обнаружили в официальном магазине Google Play более 15 бесплатных VPN-приложений, которые использовали вредоносный SDK. В итоге Android-устройства их пользователей превращались резидентные прокси, которые, скорее всего, затем продавались киберпреступникам и торговым ботам....

Эксперты представили атаку ZenHammer: вариацию атаки Rowhammer для AMD Zen

Учетные разработали атаку ZenHammer, первый вариант Rowhammer-атаки который работает против микроархитектуры AMD Zen, которая осуществляет мапинг физических адресов в памяти DDR4 и DDR5. Ранее считалось, что AMD Zen и DDR5 менее уязвимы для таких атак, однако ZenHammer это опровергает....

|

о, Дискус - Форум

о, Дискус - Форум